今日早些时候doadam发布了iOS 10.3.1 内核漏洞详细你用方法exp,该漏洞可以实现绕过kpp保护机制拿下内核控制权。

大家一起来膜拜下大牛doadam

漏洞影响范围:iOS10~iOS10.3.1 全体设备

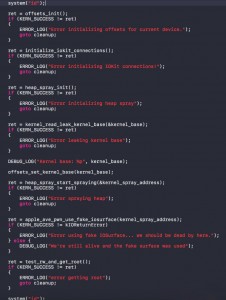

ziVA能干些啥?用几句话带着大家看下漏洞的利用流程

第一步:首先执行system(“id”);表明自己是普通的 mobile 用户(草民)。

第二步->第八步 各种漏洞交叉利用(Kernel 驱动漏洞),获取整个系统的root权限。

第三部:再次执行system(“id”);表面自己获得root权限(权倾天下)。

ziVA漏洞需要运行在沙盒外,换言之,需要利用ziVA漏洞,逃脱沙盒的限制是个前提。假设我们已经逃脱了牢笼般的沙盒(Sandbox),ziVA即可利用三个内核驱动的漏洞获取内核任意读写的能力,并将自己的进程提权为root。什么概念,就相当于ziVA走到护城河前,有种特殊的能力,可以跨域护城河,直接进入皇城。

现在问题来了,ziVA好像被关起来的囚徒,如果谁把他放出来,他就有能力颠覆腐朽的帝国。故事讲到这里,大家还记不记得上期我们讲到的CVE-2017-7047 (Triple_Fetch)漏洞,他最大的能力特点,就是沙盒逃逸(Sandbox Escape)

假如有个将才,能同事驾驭这两头雄狮,我相信腐朽帝国的丧钟也是时候盖敲响了。

iOS 10.3.1 ziVA 全套漏洞利用源代码:

https://github.com/doadam/ziVA

闻到没有~越狱的味道!

更多进去,欢迎扫码关注雷锋源 公众微信号

未经允许不得转载:雷锋源中文网 » iOS 10.3.1 ziVA漏洞曝光,闻到没有,越狱的味道!

雷锋源中文网

雷锋源中文网

沙发?

10.2.1 哎. 来个完美越狱怎样?

10.3.2哭晕在厕所

曝光漏洞不是为了越狱、目的是交苹果花钱买这个漏洞。

我感觉快来了